Autenticación Multifactor (MFA): La Piedra Angular de la Seguridad Digital

Fuente: Alejandro Espinosa Es indiscutible que las ciberamenazas evolucionan a

El entorno digital evoluciona constantemente. En el blog de TrustDimension compartimos análisis, consejos prácticos y reflexiones sobre los retos y oportunidades que enfrentan las organizaciones en temas de ciberseguridad, gobierno de TI y transformación digital.

Fuente: Alejandro Espinosa Es indiscutible que las ciberamenazas evolucionan a

Autor: Luis Medina En un entorno digital donde los ataques de

ZTNA (Zero Trust Network Access) es un modelo de seguridad

En un mundo digital en constante cambio, la seguridad y

En el ámbito de las Tecnologías de la Información (TI),

Las amenazas en ciberseguridad evolucionan a una velocidad vertiginosa y

En el panorama digital actual, donde los ataques cibernéticos son

A medida que las regulaciones como PCI DSS 4.0 evolucionan,

Autor: Orlando Eutimio “Las APIs son la columna vertebral de

En el entorno digital actual, las amenazas cibernéticas están en

Autor: Gustavo Dávila En plena era de la transformación digital,

Aplique privilegios mínimos de forma dinámica para prevenir malware, ransomware

Autor: David Guerra El pasado mes, la comunidad tecnológica fue

Acalvio Technologies y CrowdStrike Falcon® Identity Protection ayudan a las

Autor: Orlando Eutimio Hay dos desafíos importantes entorno a la

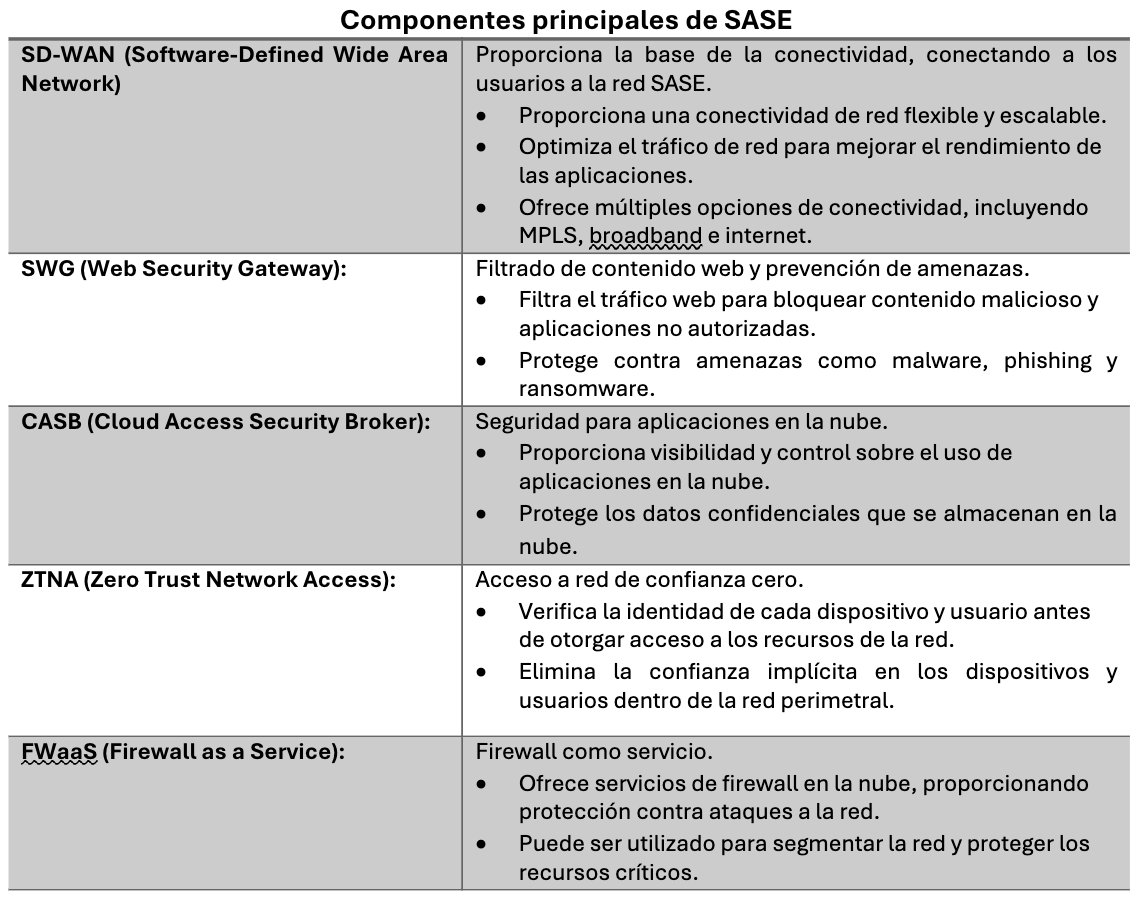

En este blog te presentamos una guía simplificada para comprender

No debería ser una novedad para nadie que las personas

El software antivirus heredado no es rival para los adversarios

No debería ser una novedad para nadie que las personas

En una era dominada por la conectividad digital y los

El acceso a la infraestructura ha cambiado a medida que

Los dispositivos terminales desempeñan funciones cruciales a la hora de

El mayor desafío en la era digital es la ciberseguridad.

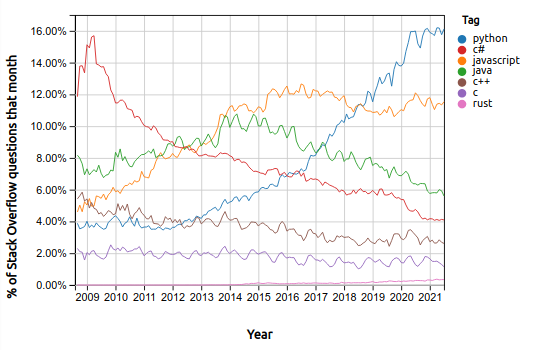

Hoy en día hay tres tipos diferentes de análisis de

En el entorno de trabajo híbrido actual, las aplicaciones de

Según la encuesta global DevSecOps de GitLab 2022, el 53%

En el panorama digital actual, el acceso remoto a la

¿Cuál es el mayor desafío de ciberseguridad al que se

El phishing con códigos QR, también conocido como quishing, es

Las pruebas de seguridad de aplicaciones estáticas (SAST) desempeñan un

En el panorama en constante evolución de la ciberseguridad, el

Desde hace muchos años el correo electrónico es indispensable en

Vemos cómo se desarrollan los eventos de vulneración año tras

Ya sea a través de amenazas internas y compromisos de

Al evaluar sus necesidades y opciones de ciberseguridad, muchas organizaciones

Cuando una solución registra y almacena comportamientos a nivel sistemas

Después de hablar de las tendencias en ciberseguridad del 2024,

Para muchas organizaciones, Los ocho esenciales se han convertido en

Como vimos en nuestro blog anterior el hacktivismo es una

El hacktivismo se define universalmente como el uso malicioso de

Los desafíos de seguridad de la identidad de hoy en

¿Cómo ganan dinero los hackers? ¿qué hacen los ciberdelicuentes con

Los ataques de phishing representan una cantidad considerable de filtraciones

El panorama de la ciberseguridad está en constante evolución, con

¿Para qué no usamos Internet ya hoy en día? Revisamos

El panorama de la ciberseguridad está en constante evolución, con

En los últimos artículos, hemos estado profundizando en el tema

Cómo lo vimos en nuestro blog anterior algunas empresas actuales

Las grandes organizaciones tienen millones de activos heterogéneos distribuidos globalmente

Como ya lo hemos comentado, cuando hablamos sobre el ransomware

A medida que nuestras vidas se digitalizan, los ataques de

El ataque Golden Ticket, una subtécnica de los boletos Kerberos

Las organizaciones modernas, se están enfrentando a preguntas relacionadas a

Adoptar la nube es fundamental para realizar iniciativas de transformación

Las herramientas de Breach and Attack Simulation (BAS) ofrecen un

En las últimas semanas hemos estado abordando el tema del

En el panorama de amenazas actual, la efectividad de los

En 2023, los directores de seguridad de la información (CISO)

Si bien existe una multitud de métodos de destrucción de

La tecnología está evolucionando a un ritmo nunca visto, y

El almacenamiento de información se ha convertido en un arma

El término datos en movimiento se refiere a los datos

¿Por qué las organizaciones necesitan soluciones de seguridad de identidad

Derivado de los efectos adversos del COVID-19, muchas organizaciones se

La ciberseguridad es la práctica de proteger redes, sistemas y

Phishing en tiempos de pandemia Por: Xanthal Zavala / Gestor

El cuidado de los trabajadores se ha convertido en una prioridad

La Higiene Cibernética contra el COVID-19 y la responsabilidad del

Pareciera una pregunta simple y pudiéramos esperar que el encargado

Hoy en día, los sistemas informáticos trabajan una gran cantidad

Desde principios del año 2020 las noticias sobre el Covid-19

APT “Advanced Persistent Threat”, o en español “Amenaza Persistente Avanzada”,

[siteorigin_widget class=”SiteOrigin_Widget_Image_Widget”][/siteorigin_widget] Los bulos…, ¿Qué son los bulos? Mejor conocidos

Así comienza a impactar la pandemia en el streaming. México

¿Qué cubren los servicios de Anti-phishing y Protección de Marca?

El sistema de pagos interbancarios ha sido víctima de ataques

Les compartimos un video donde se muestra lo vulnerable que

Investigadores en seguridad, descubrieron una nueva versión del malware de

Analizar sus aplicaciones web en busca de vulnerabilidades ya no

ZTNA (Zero Trust Network Access) es un modelo de seguridad de

Es indiscutible que las ciberamenazas evolucionan a día con día,

En un entorno digital donde los ataques de ransomware son cada vez

Unidades de Negocio

Contenido